Black Basta 勒索病毒的跨平台攻擊分(fēn)析

2022-11-21 342

Black Basta 勒索病毒的跨平台攻擊分(fēn)析 2022年10月24日 緊急程度:★★★★☆

影響平台:Windows,Linux

尊敬的用戶: 您好!

近日,亞信安全截獲了Black Basta勒索病毒家族,該家族勒索是一(yī)款2022年4 月被首次發現的新型勒索病毒,其最初主要針對 Windows 系統進行攻擊,後續于 2022 年 6 月增加了加密 VMware ESXi 虛拟機的版本。該家族會利用電(diàn)子郵件攜帶 QAKBOT 木馬、PrintNightmare 漏洞利用、第三方網站、系統漏洞、後門程序、破解軟件以及虛假安裝程序等多種方式傳播。其還采用了雙重勒索策略,不僅加密數據,還會竊取用戶的密碼和憑據。

Black Basta勒索軟件已經實現跨平台攻擊,其針對 Windows 系統和 ESXi 系統發起攻擊。 Windows 版本的勒索軟件主要功能是更換桌面壁紙(zhǐ)、加密文件和删除卷影副本;ESXi版本以文件夾 /vmfs/volumes 為加密目标,程序支持命令行參數“-forcepath”,該參數隻用于加密指定目錄下(xià)的文件。該勒索軟件在加密過程中(zhōng)混合使用了 ChaCha20 和RSA算法,使用 ChaCha20 算法加密文件,通過使用 Mini-GMP 庫實現了 RSA 算法,然後使用 RSA 公鑰對ChaCha20 加密密鑰進行加密,并在加密文件尾部寫入被加密過的密鑰,在文件夾中(zhōng)留下(xià)勒索信息說明文件。

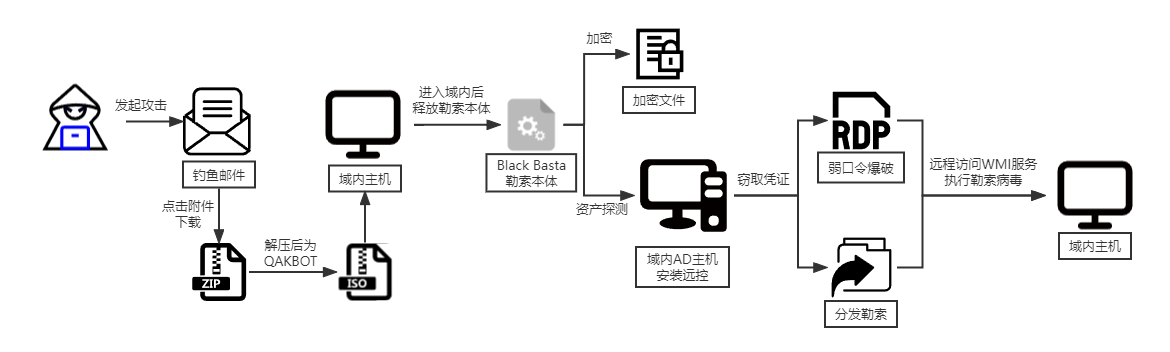

攻擊流程:

|

亞信安全産品解決方案

ü 亞信安全病毒碼版本17.881.60,雲病毒碼版本17.881.71,全球碼版本17.881.00已經可以檢測該勒索病毒中(zhōng)對外(wài)公開(kāi)的樣本,請用戶及時升級病毒碼版本。

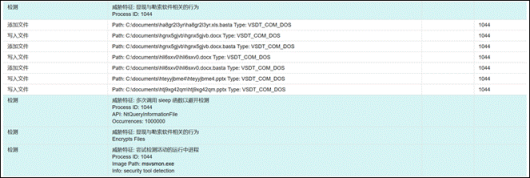

ü 亞信安全DDAN沙盒平台可以有效檢測出該家族勒索樣本的行為:

安全建議

ü 采用高強度密碼,避免使用弱口令,避免多個密碼相同,定期更換密碼;

ü 不要點擊來源不明的郵件以及附件。;

ü 不要點擊來源不明的郵件中(zhōng)包含的鍊接;

ü 請到正規網站或者應用商(shāng)店(diàn)下(xià)載程序;

ü 保持系統更新以及安軟件的更新;

ü 請注意備份重要文檔。備份的最佳做法是采取3-2-1規則,即至少做三個副本,用兩種不同格式保存,并将副本放(fàng)在異地存儲。

IOCs

HASH | 亞信安全檢測名 |

1cad451cedeb9967c790c1671cd2e3482de87e3e802953f28e426642894ceb7b | Ransom.Win32.BLACKBASTA.YACEDT |

17205c43189c22dfcb278f5cc45c2562f622b0b6280dcd43cc1d3c274095eb90 | Ransom.Win32.BLACKBASTA.YXCD2 |

7883f01096db9bcf090c2317749b6873036c27ba92451b212b8645770e1f0b8a | Ransom.Win32.BLACKBASTA.YXCD2 |

5d2204f3a20e163120f52a2e3595db19890050b2faa96c6cba6b094b0a52b0aa | Ransom.Win32.BLACKBASTA.THDBGBB |

ae7c868713e1d02b4db60128c651eb1e3f6a33c02544cc4cb57c3aa6c6581b6e | Ransom.Win32.BLACKBASTA.THDBIBB |

96339a7e87ffce6ced247feb9b4cb7c05b83ca315976a9522155bad726b8e5be | Ransom.Linux.BLACKBASTA.YXCFT |

0d6c3de5aebbbe85939d7588150edf7b7bdc712fceb6a83d79e65b6f79bfc2ef | Ransom.Linux.BLACKBASTA.YXCFJ |

48976d7bf38cca4e952507e9ab27e3874ca01092eed53d0fde89c5966e9533bb | Ransom.Win32.BLACKBASTA.SMYXCEP |